La configurazione di un Firewall Hardware, da installare in cascata sul Router di Casa o Ufficio, non è una operazione semplicissima, specie se la scarsa documentazione fornita sul sito del produttore (rigorosamente in inglese, ma più che normale trattandosi di prodotti di networking), anche se dello stesso modello, perché spesso è riferita ad una versione precedente del firmware, con alcune differenze tipo cambi di nome delle etichette. A volte alcune banalissime modifiche, come aprire una porta (in gergo Nattare), possono mettere in difficoltà anche chi non è a digiuno di configurazioni di rete.

In questi casi, dopo aver risolto un problema interno, trovo utile pubblicare gli appunti, sia per mio uso futuro, sia per tutti gli altri che possono beneficiare della guida.

Premessa: Questa guida non vuole essere esaustiva... occorre avere dimestichezza con le basi di networking, protocolli di rete e sapere come si modificano sul proprio router (oltre che sul Firewall). Il Firewall preso in esempio è un ZyXel USG20-VPN con firmware 5.x. La guida di riferimento da cui sono partito credo usasse la versione 4.x, con la grafica leggermente differente.

Alcune cose da sapere sulla configurazione di un Firewall Hardware:

- Va messo in "cascata sul router", ovvero da una porta LAN del Router un cavo LAN va connesso alla porta WAN del Firewall;

- La classe IP del Router deve essere diversa da quella del Firewall;

- Tutti i dispositivi (Computer, Stampanti, NAS etc) devono essere collegati ad uno Switch e/o Access Point collegati ad una porta del Firewall;

- Se collegate qualche dispositivo alla WiFi del Router, questo non sarà protetto dal Firewall e non potrà accedere alla rete interna (se lasciata attiva potrebbe essere usata come WiFi per gli Ospiti)

Per maggiore chiarezza ecco uno schema di come deve essere questa rete:

Nell'esempio dell'immagine abbiamo un router della Vodafone con un cavo LAN (di colore rosso) che va da una qualunque delle porte Switch integrate verso la porta WAN (P2) del Firewall Zyxel USG20-VPN. Da questo un cavo Azzurro collegato alla Porta LAN P3 viene collegato ad una porta dello Switch e di conseguenza tutti gli altri dispositivi saranno collegati alle altre porte dello Switch. In realtà, dato che il firewall ha anche altre porte LAN, avremmo anche potuto usare le altre porte (P4, P5 e P6) anche se queste spesso sono usate per configurazioni particolari (es. DMZ o VLAN).

Non collegate subito il Router al Firewall.

La configurazione tipica della maggior parte dei router (sia dei principali operatori ma anche quelli generici) prevede l'utilizzo dell'IP 192.168.1.1 e di conseguenza tutti i dispositivi dovranno essere nella stessa sottoclasse, quindi 192.168.1.x. Per evitare di cambiare gli IP a tutti i dispositivi, conviene cambiare l'IP del Router impostando ad esempio 192.168.0.1. Dopo aver fatto questo passaggio il router non sarà più raggiungibile fino a quando non verrà collegato il Firewall... che ora potete collegare (così nello schema). Attenzione: Lato WAN il router prende un indirizzo IP dal Router nella sottoclasse 192.168.0.x. Potete decidere se lasciarlo automatico oppure impostarlo manualmente (consigliato) es. 192.168.0.2

Tipicamente siamo abituati ad aprire le porte (NAT) sul Router, specificando l'IP del dispositivo da raggiungere dall'esterno (es un NAS), indicando il Protocollo (TCP e/o UDP) e le porte. Una volta che viene installato un Firewall, questa cosa va fatta sul Firewall ma anche sul Router, con la differenza che l'IP da inserire non dovrà essere quello del dispositivo da raggiungere dall'esterno, ma quello del Firewall sulla rete WAN (nell'esempio 192.168.0.2).

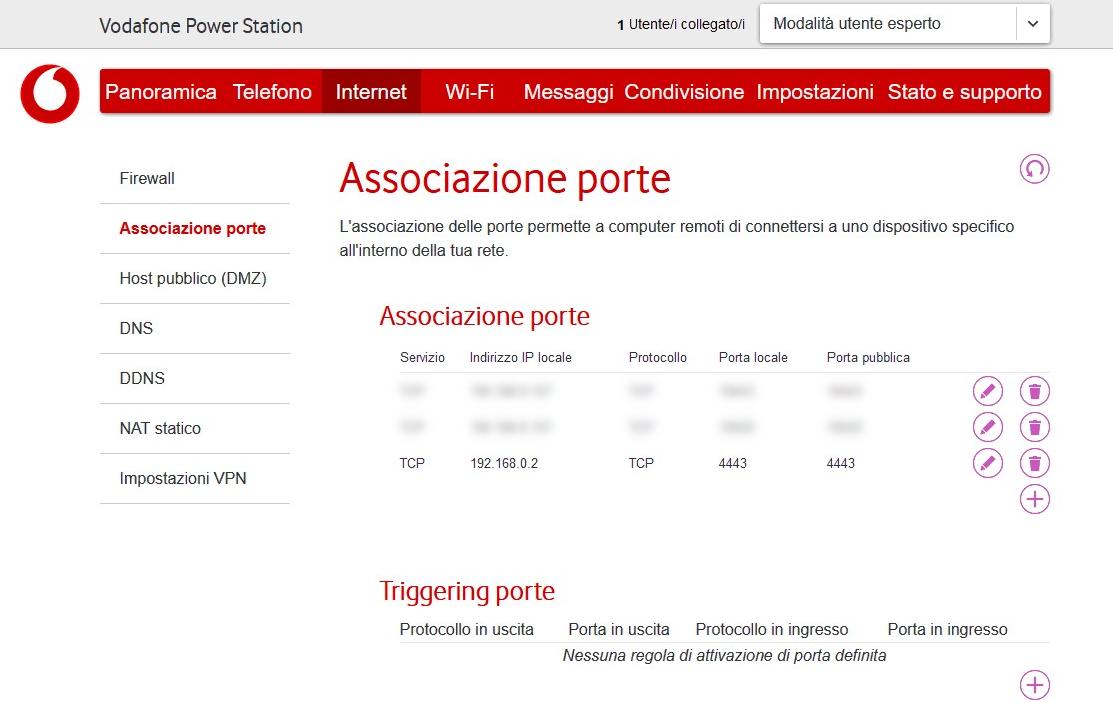

Come prima cosa quindi andiamo a modificare la configurazione NAT sul Router (nel mio caso, un Router Vodafone, devo attivare la "modalità esperto", cliccare sul menu "Internet" quindi su "Associazione porte"). Quindi prendo nota su un foglietto i vari parametri già esistenti e modifico l'IP indicando quello WAN del Firewall. Ovviamente aggiungo eventuali nuove regole se necessarie, usando lo stesso criterio.

Ad esempio aggiungiamo una regola per poter accedere ad un NAS che ha l'indirizzo IP 192.168.1.20 sulla porta NON standard 4443 (invece della classica 443). Ovviamente sul NAS è stata già impostata la porta su cui deve rispondere:

Fin qui la parte più semplice! Ora inizia il vero divertimento: la configurazione sul Firewall ;-)

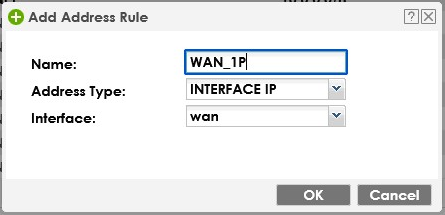

Accediamo al Firewall (192.168.1.1) e dopo l'autenticazione clicchiamo sull'icona a forma di Ingranaggio (Configuration) quindi su "Object" e infine su "Address/Geo IP". Dobbiamo creare due "oggetti", uno per la la "WAN" e uno per il dispositivo (il NAS). Clicchiamo sul pulsante Add e nella finestra che compare digitiamo i seguenti dati:

- Name: WAN1_IP

- Address Type: INTERFACE IP

- Interface: wan

Clicchiamo su OK. Nota: Questo oggetto lo possiamo usare per le successive volte che servirà Nattare un IP.

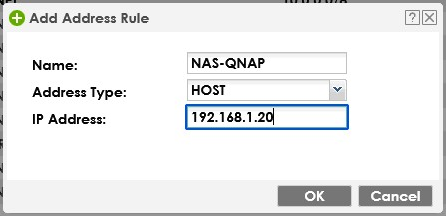

Clicchiamo di nuovo su Add per il secondo Oggetto:

- Name: WAN1_IP

- Address Type: INTERFACE IP

- Interface: wan

Clicchiamo su OK. Nota: Anche questo oggetto lo possiamo usare per le successive volte che servirà Nattare un IP relativo al nostro NAS.

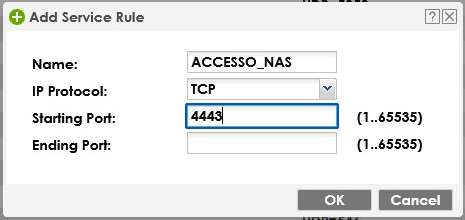

Ora ci spostiamo su un'altra pagina di configurazione, sempre nel sottomenu "Object" ma clicchiamo su "Service. Anche qui clicchiamo su NAS e inseriamo i seguenti dati:

- Name: ACCESSO_NAS

- IP Protocol: TCP

- Starting Port: 4443

- Ending Port:

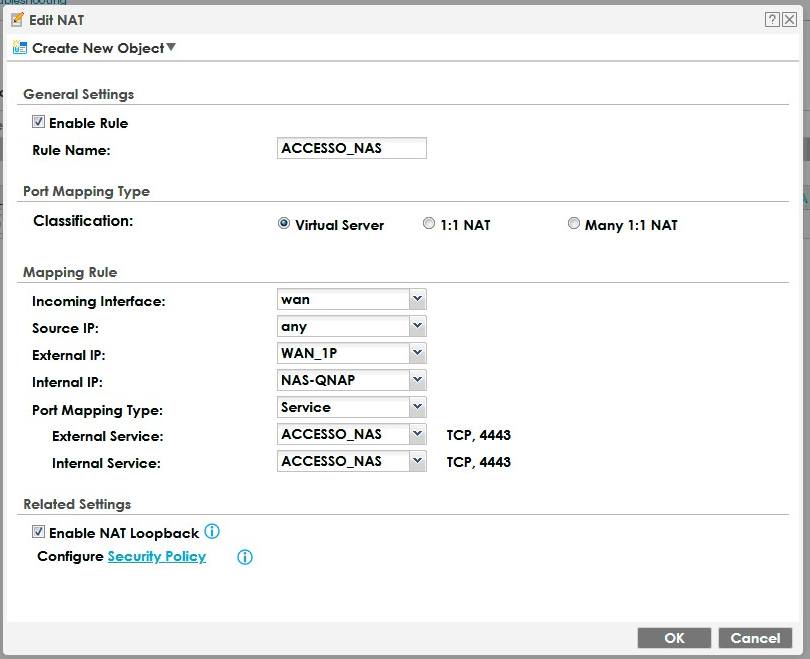

Ora dobbiamo creare la regola per il "Virtual Server. Sempre nel menu "Configuration" clicchiamo su "Network" quindi su "NAT". Clicchiamo su Add per aggiungere una regola e inseriamo i seguenti dati:

- Rule Name: ACCESSO_NAS

- Classification: Virtual Server

- Incoming Interface: wan

- Source IP: any

- External IP: NAS-QNAP

- Port Mapping Type: Service

- External Service: ACCESSO_NAS

- Internal Service: ACCESSO_NAS

Clicchiamo su OK e poi su Applica in basso. Nota: Nelle istruzioni del firewall "Source IP" non veniva richiesto, mentre External IP viene chiamato "Original IP" mentre "Internal IP" viene chiamato "Mapped IP".

Siamo arrivati all'ultimo step della configurazione, quello che prevede la creazione della regola nelle polocy di sicurezza. Sempre in "Configuration" clicchiamo su "Security Policy" quindi su "Policy Control", clicchiamo su Add e inseriamo i seguenti dati:

- Name: Policy_ACCESSO_NAS

- Description: Consente Accesso CFG NAS

- From: WAN

- To: LAN1

- Source: any

- Destination: NAS-QNAP

- Service: any

- Device: any

- User: any

- Schedule: none

- Action: allow

- Log marched traffic: no

Lasciate predefinite le ulteriori vocie e cliccate su OK. Nota: Nelle istruzioni viene indicato di usare come Service HTTP, ma sia mettendo quello che HTTPS, non permette l'accesso.